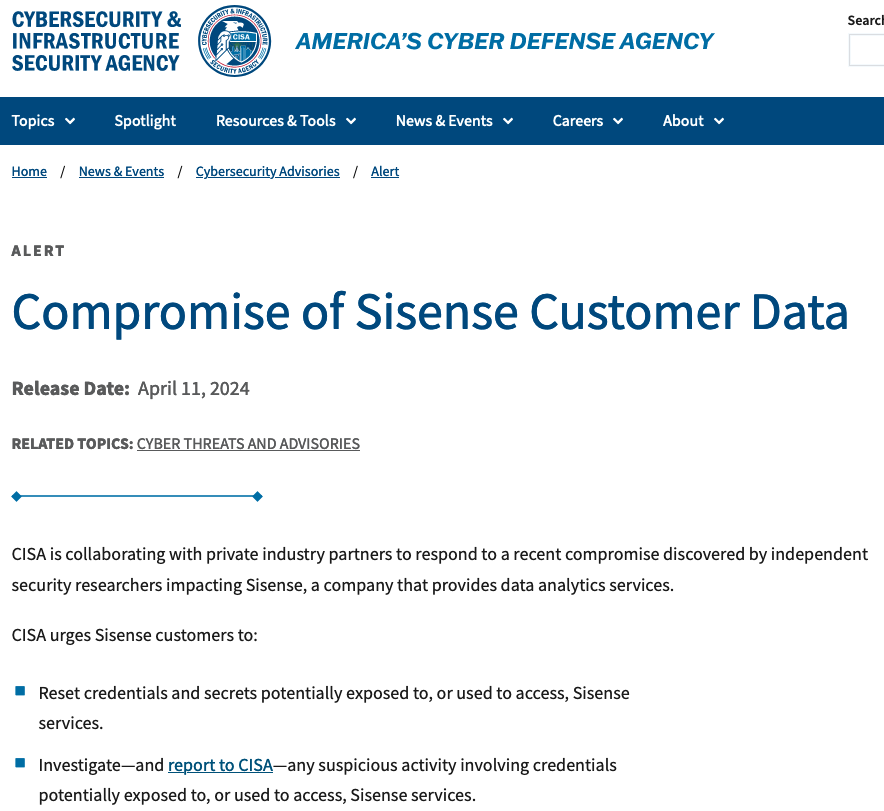

の 米国サイバーセキュリティ・インフラストラクチャセキュリティ庁 CISAは本日、ビジネスインテリジェンス企業へのハッキングを調査していると発表した シセンスの製品は、企業が単一のダッシュボードで複数のサードパーティ サービスのオンライン ステータスを表示できるように設計されています。 CISAは、Sisenseのすべての顧客に対し、同社と共有された可能性のある資格情報や機密情報をリセットするよう促したが、これはSisenseが水曜日の夕方に顧客に与えたアドバイスと同じである。

ニューヨーク市に拠点を置く Sisense は、金融サービス、電気通信、ヘルスケア、高等教育など、幅広い業界分野にわたって 1,000 を超える顧客を抱えています。 4月10日、 Sangram Dash 氏、Sisense 最高情報セキュリティ責任者 同氏は顧客に対し、「Sisenseの企業情報の一部が、アクセスが制限されたサーバー(インターネットでは一般的には利用できない)であると伝えられているサーバーで入手できる可能性がある」という報告を認識していると述べた。

「私たちはこの問題を非常に深刻に受け止めており、直ちに調査を開始しました」とダッシュ氏は続けた。 「当社は業界をリードする専門家に調査を支援してもらいました。この問題により当社の事業運営が中断されることはありません。十分な注意を払って調査を継続するため、資格情報を直ちに置き換えることをお勧めします。」 Sisense アプリ内で使用します。

CISAは警告の中で、Sisenseに関係する独立したセキュリティ研究者によって発見された最近の侵害に対応するために民間業界のパートナーと協力していると述べた。

「CISAは、特に影響を受けた重要インフラ部門の組織に関して、この事件に対応するために民間部門の業界パートナーと協力して積極的な役割を果たしている」と散在する警告には書かれていた。 「さらなる情報が入手可能になり次第、最新情報を提供します。」

侵害調査に詳しい2人の信頼できる情報源が共有した情報の真実性について尋ねられたところ、Sisenseはコメントを控えた。 これらの情報筋によると、攻撃者が何らかの方法で同社のGitlabコードリポジトリにアクセスしたときに侵害が始まったようで、そのリポジトリには、悪者がクラウド上のSisenseのAmazon S3バケットにアクセスできるようにするトークンまたは認証情報が存在していたという。

お客様は、Gitlab.com のクラウドでホストされるソリューションとして、または自己管理型のデプロイメントとして Gitlab を使用できます。 KrebsOnSecurity は、Sisense が自己管理バージョンの Gitlab を使用していたことを理解しています。

両方の情報筋によると、攻撃者はS3アクセスを利用して数テラバイトのSisense顧客データをコピーし、フィルタリングした。そのデータには明らかに数百万のアクセストークン、電子メールアカウントのパスワード、さらにはSSL証明書が含まれていたという。

この事件は、盗まれた大量の顧客データがAmazonのクラウドサーバー内にある間に暗号化されていたかどうかなど、Sisenseが顧客から託された機密データを保護するために十分な措置を講じていたかどうかについて疑問を引き起こした。

ただし、未知の攻撃者が、Sisense の顧客がダッシュボードで使用したすべての認証情報を現在所有していることは明らかです。

また、このハッキングは、Sisense が顧客に代わって実行できるクリーンアップ アクションがある程度制限されていることも示しています。アクセス トークンは基本的にコンピュータ上のテキスト ファイルであり、これにより長期間、場合によっては無期限にログインしたままにすることができます。 どのサービスについて話しているのかによっては、攻撃者が有効な資格情報を提供しなくても、これらのアクセス トークンを再利用して被害者として認証できる可能性があります。

さらに、これまで Sisense に委託していたさまざまなサードパーティ サービスのパスワードを変更するかどうか、またいつ変更するかは、主に Sisense の顧客にかかっています。

今日の初めに、Sisense と協力している PR 会社が、KrebsOnSecurity がこのハッキングに関するさらなる最新情報を投稿する予定があるかどうかを確認するために連絡を取りました (KrebsOnSecurity は、CISO クライアントの電子メールのスクリーンショットを両方の宛先に投稿しました) リンクトイン そして マストドン 水曜日の夜)。 広報担当者は、シセンス社は記事を公開する前にコメントする機会を確実に設けたいと考えていたと述べた。

しかし、シセンスさんは私の情報源が共有した詳細に直面したとき、考えを変えたようだ。

「Sisenseに相談したところ、返答したくないと言われました」と広報担当者は電子メールで回答した。

東部標準時間午後 6 時 49 分に更新: Sisense は Gitlab.com が管理するクラウド バージョンではなく、セルフホスト バージョンの Gitlab を使用するという説明を追加しました。

また、Sisense の CISO Dash は更新情報を顧客に直接送信しました。 同社の最新のアドバイスはさらに詳細で、Microsoft Active Directory 資格情報、GIT 資格情報、Web アクセス トークン、シングル サインオン (SSO) のシークレットまたはトークンなど、複数のテクノロジにわたる潜在的に大量のアクセス トークンのリセットが含まれています。 。

Dash からお客様へのメッセージ全文は以下のとおりです。

“こんばんは、

当社は、一部の Sisense 情報がアクセス制限されたサーバーで利用できる可能性があるという報告に関して、2024 年 4 月 10 日付の以前の連絡をフォローアップしています。 前述したように、私たちはこの問題を真剣に受け止めており、調査が進行中です。

当社の顧客は、Sisense アプリケーション内で使用される環境内のキー、トークン、またはその他の認証情報をリセットする必要があります。

具体的には、次のことを行う必要があります。

– パスワードの変更: http://my.sisense.com で Sisense 関連のすべてのパスワードを変更します。

・シングルサインオン以外:

– 「基本構成セキュリティ」セクションのシークレットを独自の GUID/UUID に置き換えます。

– Sysense アプリケーションのすべてのユーザーのパスワードをリセットします。

– 管理者ユーザーで GET /api/v1/authentication/logout_all を実行して、すべてのユーザーをログアウトします。

– シングル サインオン (SSO):

– Sisense でのユーザー認証に SSO JWT を使用している場合は、Sisense で sso.shared_secret を更新し、SSO ハンドラー側で新しく作成された値を使用する必要があります。

– SSO SAML ID プロバイダーの x.509 証明書をローテーションすることを強くお勧めします。

– OpenIDを使用している場合は、クライアントシークレットもローテーションする必要があります。

– これらの変更後、Sisense の SSO 設定を修正された値で更新します。

– 管理者ユーザーで GET /api/v1/authentication/logout_all を実行して、すべてのユーザーをログアウトします。

– 顧客データベースの認証情報: システム間の通信の継続性を確保するために、Sisense アプリケーションで使用されたデータベース内の認証情報をリセットします。

– データ フォーム: データ フォームのデータベース接続文字列内のすべてのユーザー名とパスワードを変更します。

– ユーザー パラメーター: ユーザー パラメーター機能を使用している場合は、それをリセットします。

– Active Directory/LDAP: AD 同期に認証が使用されるユーザーのユーザー名とユーザー パスワードを変更します。

– GIT の HTTP 認証: 各 GIT プロジェクトで資格情報をロールアウトします。

– B2D クライアント:[管理]セクションで次の API PATCH api/v2/b2d 呼び出しを使用して、B2D 接続を更新します。

– Infusion アプリ: 関連するキーを回転します。

– Web アクセス トークン: すべてのトークンをローテーションします。

– 専用電子メール サーバー: 関連する資格情報を管理します。

– カスタム コード: ノートブックに表示されるシークレットをカスタム コードでリセットします。

サポートが必要な場合は、https://community.sisense.com/t5/support-portal/bd-p/SupportPortal でカスタマー サポート チケットを送信し、重要としてマークしてください。 当社では、お客様のリクエストに対応するため、専任の対応チームを待機させています。

Sisense ではセキュリティを最も重視し、お客様の成功に全力で取り組んでいます。 皆様のパートナーシップと相互の安全への取り組みに感謝いたします。

考えられるのは、

サングラムダッシュ

最高情報セキュリティ責任者

「主催者。ポップカルチャー愛好家。熱心なゾンビ学者。旅行の専門家。フリーランスのウェブの第一人者。」

/cdn.vox-cdn.com/uploads/chorus_asset/file/25592468/2113290621.jpg)

More Stories

ゼネラルモーターズとサムスン、インディアナ州に35億ドルをかけて電気自動車用バッテリー工場を建設することで合意

Nvidia のカウントダウンが始まると株価が上昇: マーケットラップ

AT&T の顧客は数時間にわたるワイヤレス サービスの停止を報告しています